O Mensageiro que Virou Refúgio do Crime Digital

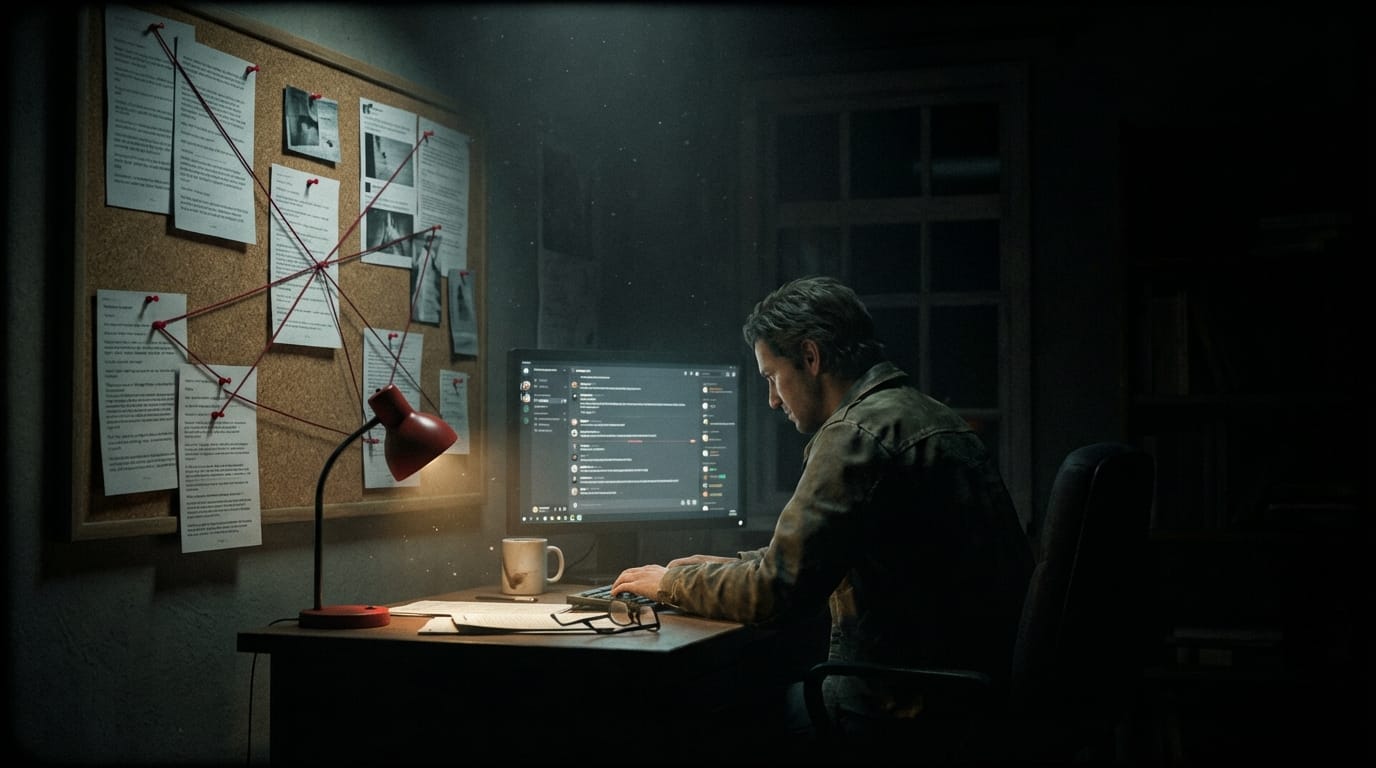

Quando autoridades brasileiras desmantelaram uma rede de distribuição de imagens ilegais em 2025, descobriram algo que não surpreendeu nenhum investigador digital: toda a operação era coordenada exclusivamente pelo Telegram. Grupos com milhares de membros, canais com conteúdo automatizado e bots que processavam pagamentos em criptomoedas — tudo dentro de um ecossistema que os criminosos acreditavam ser impenetrável. A investigação telegram forense que se seguiu revelou que, apesar da reputação de privacidade absoluta, o Telegram deixa rastros significativos para quem sabe onde procurar.

O Telegram se consolidou como plataforma preferida de grupos criminosos brasileiros por motivos técnicos específicos. Ao contrário do WhatsApp, permite grupos com até 200 mil membros, oferece chats secretos com autodestruição de mensagens, aceita usernames que ocultam número de telefone e hospeda canais unidirecionais que funcionam como mídia de distribuição em massa. Essas funcionalidades, projetadas para privacidade legítima, tornaram-se infraestrutura para atividades ilícitas.

Porém, a perícia telegram é mais viável do que a maioria dos criminosos imagina. A arquitetura do Telegram — que armazena dados em servidores cloud em vez de apenas localmente — cria oportunidades únicas para investigação que não existem em plataformas puramente peer-to-peer. Compreender essa arquitetura é o primeiro passo para qualquer investigador que precise extrair evidências do mensageiro.

Arquitetura do Telegram: O que o Investigador Precisa Saber

O Telegram opera em modelo híbrido que diferencia fundamentalmente sua abordagem forense do WhatsApp. Conversas regulares (chats normais, grupos e canais) são armazenadas nos servidores do Telegram com criptografia servidor-cliente — não end-to-end. Isso significa que o Telegram, como empresa, possui acesso técnico ao conteúdo dessas conversas. Apenas "Chats Secretos" utilizam criptografia end-to-end verdadeira.

Essa distinção tem implicação direta para investigações. Mediante ordem judicial, o Telegram pode ser obrigado a fornecer dados de conversas regulares armazenados em seus servidores. A empresa historicamente resistiu a cooperar com autoridades brasileiras — o que resultou em bloqueios temporários do app no país — mas decisões recentes do STF forçaram maior cooperação, especialmente em casos envolvendo crimes graves.

No dispositivo local, o Telegram armazena dados em formato diferente conforme a plataforma. No Android, o banco de dados principal é SQLite localizado em /data/data/org.telegram.messenger/. No iOS, dados residem no container do app protegido pelo Secure Enclave. Em ambos os casos, a extração física do dispositivo usando ferramentas como Cellebrite ou Oxygen Forensic permite acesso ao banco de dados local.

A funcionalidade de exportação nativa do Telegram Desktop é frequentemente subestimada por investigadores. Usuários que sincronizam conta no desktop permitem exportação completa de conversas em formato JSON ou HTML, incluindo mídias. Se o alvo da investigação usa Telegram Desktop e o investigador tem acesso legítimo ao computador, essa exportação pode ser mais rápida e completa que extração forense do celular.

Técnicas de Extração e Análise Forense

A forense digital telegram emprega múltiplas abordagens dependendo do nível de acesso disponível e dos requisitos legais da investigação. A extração pode ocorrer do dispositivo móvel, do desktop, da nuvem do Telegram ou através de cooperação judicial com a empresa.

A extração de dispositivo móvel segue procedimento similar ao WhatsApp: isolamento do aparelho (modo avião), imagem forense bit-a-bit, análise do banco SQLite. Ferramentas como Oxygen Forensic Detective e Magnet AXIOM possuem módulos específicos para parser do Telegram, reconstruindo conversas com interface visual que facilita análise. A vantagem sobre extração manual é a preservação automática de cadeia de custódia.

Para análise de grupos e canais públicos, ferramentas OSINT dispensam acesso ao dispositivo. Telegram-tracker, Telethon (biblioteca Python) e TGStat permitem coletar mensagens, membros e metadados de grupos públicos sem necessidade de mandado judicial — os dados são publicamente acessíveis. Essa coleta passiva é particularmente útil para monitoramento de canais associados a atividades ilícitas antes de operação policial formal.

A análise de metadados do Telegram revela informações que o conteúdo das mensagens não mostra. Timestamps de atividade indicam fuso horário e rotina do usuário. Padrões de encaminhamento mapeiam redes de distribuição de conteúdo. User IDs (numéricos e permanentes) vinculam contas mesmo quando usernames são alterados. Phone numbers associados a contas — quando disponíveis — conectam identidades digitais a pessoas reais.

Cenário: Investigação de Canal de Golpes

Investigadores identificaram canal do Telegram com 50 mil inscritos promovendo esquema de pirâmide financeira. Usando Telethon, coletaram todas as mensagens públicas (3 anos de histórico), lista parcial de membros e metadados de encaminhamento. Análise temporal mostrou que o administrador publicava consistentemente entre 9h e 18h no fuso de Brasília. Links para pagamento direcionavam a gateway com registro WHOIS vinculado a empresa específica. Combinando dados OSINT com técnicas de rastreamento de dispositivos via links publicados no canal, a equipe confirmou localização física do operador.

Chats Secretos: O Desafio da Criptografia E2E

Os Chats Secretos do Telegram utilizam protocolo MTProto 2.0 com criptografia end-to-end, autodestruição programada de mensagens e proibição de encaminhamento. Para investigadores, são o cenário mais desafiador — mensagens existem apenas nos dois dispositivos envolvidos e podem desaparecer automaticamente.

A abordagem forense para Chats Secretos foca exclusivamente no dispositivo. Se o investigador obtém acesso ao celular antes que as mensagens se autodestruam, a extração pode capturá-las. Porém, com timers de autodestruição configurados para segundos, a janela é frequentemente impraticável. A alternativa é capturar notificações do sistema operacional que podem preservar previews do conteúdo.

Em dispositivos Android, o log de notificações (notification_log no SQLite do sistema) registra todas as notificações recebidas, incluindo previews de mensagens de Chats Secretos. Mesmo após a autodestruição da mensagem no Telegram, o log do sistema pode preservar fragmentos do conteúdo. Essa fonte de evidência é frequentemente a única disponível para Chats Secretos.

Capturas de tela representam outra via, embora o Telegram bloqueie screenshots em Chats Secretos no Android. No iOS, a restrição é mais fraca. E ferramentas de gravação de tela de terceiros podem contornar a proteção em ambas as plataformas. Quando encontradas em dispositivos apreendidos, essas capturas são evidências legítimas.

Bots e Canais: Infraestrutura Criminal Automatizada

Bots do Telegram são frequentemente usados como infraestrutura para atividades ilícitas — desde processamento de pagamentos até distribuição automatizada de conteúdo. A investigação de bots segue abordagem técnica diferente da análise de conversas pessoais, focando em APIs, webhooks e infraestrutura de servidor.

Cada bot do Telegram possui token único que o conecta aos servidores da plataforma. Quando esse token é comprometido ou obtido legalmente (do servidor onde o bot está hospedado), o investigador pode acessar logs de interação, lista de usuários que interagiram com o bot e configurações programadas. A API do Telegram também permite consultar informações básicas de qualquer bot pelo seu username.

Para investigações que envolvem rastreamento de dispositivos e localização de operadores de bots criminosos, a análise da infraestrutura de hosting é ponto de partida. Bots precisam rodar em servidor com IP estável. Registros de DNS, certificados SSL e configurações de webhook revelam IPs que podem ser vinculados a provedores de hosting e, através deles, a pessoas físicas. A convergência entre investigação digital corporativa e análise de infraestrutura de bots é cada vez mais relevante em casos de fraude empresarial.

Marco Legal: Telegram vs. Justiça Brasileira

A relação entre Telegram e Justiça brasileira é historicamente turbulenta. Múltiplos bloqueios judiciais foram ordenados — e revogados — entre 2023 e 2025. O Telegram inicialmente alegava não possuir escritório no Brasil e ignorava decisões judiciais. Após ameaças concretas de banimento permanente, a empresa nomeou representante legal e passou a cooperar de forma seletiva.

O STF decidiu que o Telegram, como serviço operando no Brasil, está sujeito à legislação brasileira, incluindo Marco Civil da Internet e LGPD. A empresa deve preservar dados mediante ordem judicial, fornecer informações de cadastro de usuários investigados e remover conteúdo ilegal. Porém, a cooperação permanece inconsistente — tempo de resposta varia de dias a meses, e pedidos complexos frequentemente são respondidos parcialmente.

Para investigadores que não podem depender de cooperação do Telegram, as alternativas são claras: extração forense do dispositivo local, coleta OSINT de dados públicos e análise de metadados acessíveis sem cooperação da plataforma. A combinação dessas técnicas frequentemente produz resultados suficientes para investigações sem necessidade de dados dos servidores.

FAQ — Perguntas Frequentes

O Telegram é mais seguro que o WhatsApp para criminosos?

Parcialmente. Chats regulares do Telegram são menos seguros que WhatsApp (criptografia servidor-cliente vs. end-to-end). Porém, Chats Secretos com autodestruição são mais difíceis de investigar que qualquer recurso do WhatsApp. Grupos grandes e canais anônimos não têm equivalente no WhatsApp. Na prática, o Telegram oferece mais opções para quem quer ocultar atividades, mas cada opção tem vulnerabilidades específicas que investigadores experientes sabem explorar.

É possível identificar o administrador de um grupo anônimo no Telegram?

Diretamente, não — se o admin configurou privacidade adequadamente. Indiretamente, sim — através de análise de padrões de postagem, correlação temporal com outras plataformas, metadados de conteúdo compartilhado e, em última instância, cooperação judicial do Telegram para fornecer dados de cadastro. A combinação de múltiplas técnicas OSINT frequentemente revela identidade que nenhuma técnica isolada conseguiria.

Mensagens com autodestruição podem ser recuperadas?

Em condições ideais, sim — se o dispositivo for apreendido antes da expiração do timer. Logs de notificação do Android frequentemente preservam previews. Screenshots capturadas por apps de terceiros podem existir no armazenamento do dispositivo. Backups manuais (se o usuário fez export antes da destruição) preservam o conteúdo. Porém, se o timer expirou e nenhuma dessas fontes alternativas existe, a recuperação é praticamente impossível.

O Telegram pode fornecer dados mediante ordem judicial brasileira?

Sim, mas com limitações. O Telegram coopera com decisões judiciais brasileiras desde que nomeou representante legal, mas a cooperação é seletiva e frequentemente demorada. Dados de cadastro (número de telefone vinculado à conta) são fornecidos com mais facilidade. Conteúdo de conversas regulares pode ser obtido, mas Chats Secretos são tecnicamente inacessíveis para a empresa. A jurisprudência sobre escopo e prazo da cooperação ainda está em evolução.

Telegram na Investigação Digital Moderna

A investigação telegram forense exige abordagem multifacetada que combine extração de dispositivos, coleta OSINT, análise de infraestrutura e, quando possível, cooperação judicial com a plataforma. Investigadores que dominam apenas uma dessas frentes perdem oportunidades que as outras oferecem.

O Telegram continuará evoluindo seus recursos de privacidade — e criminosos continuarão explorando essas funcionalidades. A resposta eficaz é investir em capacitação contínua, ferramentas atualizadas e abordagem criativa que combine fontes digitais com investigação tradicional. O HI SPY complementa esse arsenal ao oferecer rastreamento de localização em tempo real via engenharia social integrada — capacidade crítica quando investigadores precisam vincular contas anônimas do Telegram a pessoas e localizações físicas, sem depender de cooperação da plataforma.